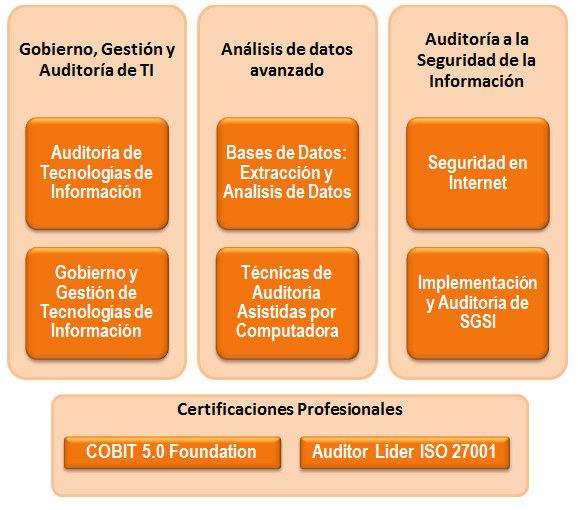

Contenidos y Estructura

El detalle de cada uno de los cursos y certificaciones puede ser revisado a continuación.

Módulo: Auditoría de Tecnologías de Información

El objetivo del módulo es proporcionar al participante los elementos conceptuales y prácticos que permitan el diseño, planificación, programación y ejecución de auditoría a las tecnologías de información basadas en riesgo empleando el modelo de referencia de ISO 19011 y las directrices de las normas ISO 31000 e ISO 27005.

RESUMEN DE SESIONES

- Introducción a la auditoría de tecnologías de información

- El proceso de auditoría basado en ISO 19011

- Taller de auditoría 1: Planificación, programación y ejecución de auditoría de TI

- Pruebas de auditoría y analisis causa efecto

- Proceso de gestión de riesgos

- Taller de riesgos: Matriz de riesgos

- Gestión de riesgos de Tecnologías de Información

- Plan de tratamiento de riesgos y declaración de aplicabilidad de controles

- Taller de auditoría 2: Auditorías basadas en riesgos

El curso propone un enfoque inherentemente práctico, en la cual el alumno desarrollará las capacidades en el diseño, planificación, programación y ejecución de auditorías mediantes casos de alta aplicabilidad.

Módulo: Gobierno y Gestión de Tecnologías de Información

El objetivo del módulo es proporcionar al participante los elementos conceptuales y prácticos requeridos para la implementación de un entorno de control en el ambito del gobierno y la gestión de tecnologías de información, empleando como referencia el modelo COBIT y su integración con ISO 27002 e ITIL.

RESUMEN DE SESIONES

- El Gobierno de las Tecnologías de Información usando COBIT 5.0

- COBIT principios y arquitectura

- Catalizadores de COBIT

- Implementación de COBIT - Procesos de gobierno y gestión

- Integración de COBIT con ISO 27002 e ITIL

- Taller práctico de implementación 1: Evaluar, dirigir y monitorear

- Taller práctico de implementación 2: Alinear, planificar y organizar

- Taller práctico de implementación 3: Construir, adquirir e implementar

- Taller práctico de implementación 4: Entregar, servir y proveer soporte

- Taller auditoría 1: Caso de Estudio

- Preparación para certificación

El curso posee con un enfoque práctico, el cual le permitirá comprender los aspectos claves de la implementación y uso de COBIT 5.0 para fines de gobernanza, gestión y auditoría, el cual le permitirá desarrollar el conocimiento requerido para rendir con éxito la certificación COBIT 5.0.

Certificación Profesional: COBIT 5 Foundation

COBIT 5.0 es uno de los modelos de gobierno de TI y control informático de mayor uso y aceptación en el mundo. Actualmente ofrece diversas formas y niveles de certificar su conocimiento, siendo la certificación COBIT Foundation el punto inicial de estas.

Este curso incluye el examen oficial de certificación de Fundamentos de COBIT 5, a realizarse a través de un certificador internacional avalado como APMG, el cual es uno de los organismos oficiales autorizado para tomar la certificación por ISACA. La modalidad en la cual se rendirá la prueba es mediante un sistema de monitoreo remoto que proporciona la APMG, el cual le permitirá tomar la prueba en la comodidad de su hogar o empresa, según lo estime conveniente.

La prueba consta de 50 preguntas de opción múltiple, de las cuales debe tener un 50% correctas o más para aprobar, para su preparación el postitulo dispondrá de una plataforma de aprendizaje el cual le proporcionará preguntas de ejercicio y simulacros de exámenes, lo cual le permitirá llegar preparado para abordar con éxito la prueba.

La certificación la rendirá una vez cursados los cursos de Auditoría de TI y Gobierno y Gestión de TI.

Para mayor información visite el siguiente link:

http://www.isaca.org/Education/COBIT-Education/Pages/COBIT-Exams.aspx

Módulo: Base de Datos - Extracción y analisis de datos

El objetivo del módulo es proporcionar al participante los elementos prácticos para el desarrollo de pruebas de auditoría usando información en sistemas de base de datos relacionales y analizarlos utilizando software desarrollado para este fin.

RESUMEN DE SESIONES

- Introducción a las base de datos

- Modelo entidad relación

- Reglas de integridad

- Introducción al SQL

- Operadores SQL

- Funciones SQL

- Funciones agregadas SQL

- Clausula JOIN en SQL

- Clausula LEFT JOIN y RIGHT JOIN en SQL

- Conectividad de herramientas

- Casos de Estudio

El curso en complemento con los cursos de riesgos y auditoría le permitirá desarrollar planes y programas de auditoría de alto nivel, estableciendo las pruebas necesarias para la obtención de evidencia usando SQL como herramienta de verificación.

Módulo: Técnicas de auditoría asistida por computadora

El objetivo del módulo es proporcionar al participante las competencias en el desarrollo de pruebas y procedimientos de auditorías haciendo uso de diversas herramientas y técnicas computacionales para la extracción y análisis de datos, de manera de proporcionar al alumno la capacidad de comparar y evaluar diversos mecanismos para poder resolver similares problemas.

RESUMEN DE SESIONES

- Enfoque metodológico de CAATs

- Herramientas de Business Intelligence (QlikView)

- Uso de Herramientas de Auditoría (ACL/IDEA)

- Introducción a la Minería de Datos y el proceso KDD (Rapid Miner)

- Métodos Estadísticos de Minería de Datos

- Métodos de Clasificación y Segmentación

- Casos de Estudios

- Proceso de Facturación

- Sistemas de Gestión de Créditos

- Control de Accesos

- Predictor de fraude

- Clasificación de clientes

- El curso le proporcionará las competencias necesarias para el desarrollo de pruebas y procedimientos de auditorías haciendo uso de diversas herramientas y técnicas computacionales para la obtención de evidencia de auditoría.

Módulo: Seguridad en Internet

El módulo posibilitará al alumno desarrollar competencias en diversos contextos de Ciberseguridad y Seguridad de la Información los que serán identificados primeramente desde una perspectiva conceptual, para posteriormente desarrollar su aplicación práctica, permitiendo al alumnos realizar diversas prueba de auditoría tales como: análisis de vulnerabilidades, test de penetración, evaluación de redes, análisis de contraseñas, entre otros.

RESUMEN DE SESIONES

- Modelos de Ciberseguridad y Seguridad de la Información

- OWASP, ENISA, NIST e ISO 27002

- Gestión de Accesos e Identidades

- Cifrado y Firma Electrónica

- Seguridad en Base de Datos I

- Seguridad en Base de Datos II

- Seguridad en el software

- Conceptos generales de redes

- Conceptos generales de centros de datos

- Análisis de vulnerabilidades

- Test de penetración

- Pruebas integradas de evaluación

El curso le proporcionará las habilidades para desarrollar pruebas de seguridad en diversos contextos, realizando el vínculos con controles provistos por COBIT 5.0 e ISO 27002 de manera de complementar el desarrollo de estas habilidades con el marco normativo asociado, facilitando de esta forma el desarrollo de planes y programas de auditoría.

Módulo: Implementación y Auditoría de SGSI

El objetivo del módulo es proporcionar al participante las habilidades necesarias para el establecimiento, implementación y auditoría de un Sistema de Gestión de la Seguridad de la Información (SGSI) basado en los requisitos establecidos en ISO 27001.

RESUMEN DE SESIONES

- Introducción a la gestión de la seguridad

- Definición del modelo de seguridad de la información

- Políticas y procedimientos de seguridad

- Gestión del cambio

- Gestión de Incidencias

- Continuidad del Negocio

- Introducción a la Auditoría al SGSI

- El proceso de Auditoría del SGSI

- Taller de Auditoría: RRHH

- Taller de Auditoría: Gestión de Incidentes y Continuidad del Negocio

- Taller de Auditoría: Auditoría al SGSI

- Taller de Auditoría: Taller de certificación al SGSI

- El curso le proporcionará las habilidades necesarias para la implementación y la auditoría de un sistema de gestión de seguridad de la información (SGSI), caracterizándose por un enfoque práctico donde la enseñanza aprendizaje se desarrollará en base al aprender haciendo.